# 浏览器相关

# 浏览器安全

# XSS 攻击

TIP

XSS 的全称是 Cross Site Scripting,为了与“CSS”区分开来,故简称“XSS”,翻译过来就是“跨站脚本”。XSS 攻击是指黑客往 HTML 文件中或者 DOM 中注入恶意脚本,从而在用户浏览页面时利用注入的恶意脚本对用户实施攻击的一种手段

当页面被注入了恶意 JavaScript 脚本时,浏览器无法区分这些脚本是被恶意注入的还是正常的页面内容,所以恶意注入 JavaScript 脚本也拥有所有的脚本权限。下面我们就来看看,如果页面被注入了恶意 JavaScript 脚本,恶意脚本都能做哪些事情。

- 可以窃取 Cookie 信息。

- 可以监听用户行为。

- 可以通过修改 DOM 伪造假的登录窗口,用来欺骗用户输入用户名和密码等信息。

- 还可以在页面内生成浮窗广告,这些广告会严重地影响用户体验。

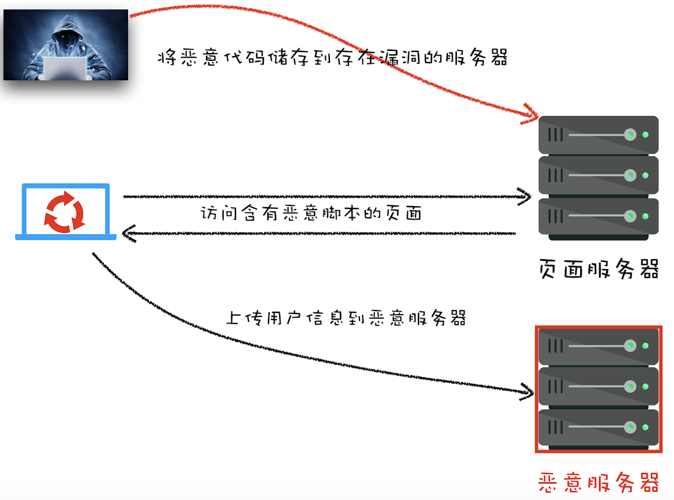

# 存储型 XSS 攻击

步骤

- 利用站点漏洞将一段恶意 JavaScript 代码提交到网站的数据库中

- 用户向网站请求了包含恶意代码的页面

- 当用户浏览该页面时,恶意脚本就会将用户的 Cookie 信息等数据上传到自己的服务器

# 反射型 XSS 攻击

TIP

在一个反射型 XSS 攻击过程中,恶意 JavaScript 脚本属于用户发送给网站请求中的一部分,随后网站又把恶意 JavaScript 脚本返回给用户。当恶意 JavaScript 脚本在用户页面中被执行时,黑客就可以利用该脚本做一些恶意操作。

这样讲有点抽象,下面我们结合一个简单的 Node 服务程序来看看什么是反射型 XSS。首先我们使用 Node 来搭建一个简单的页面环境,搭建好的服务代码如下所示:

var express = require("express");

var router = wxpress.Router();

/* GET home page */

router.get("/", function(req, res, next) {

res.render("index", { title: "Express", xss: req.query.xss });

});

module.exports = router;

2

3

4

5

6

7

8

9

<!DOCTYPE html>

<html>

<head>

<title><%= title %></title>

<link rel="stylesheet" href="/stylesheets/style.css" />

</head>

<body>

<h1><%= title %></h1>

<p>Welcome to <%= title %></p>

<div>

<%- xss %>

</div>

</body>

</html>

2

3

4

5

6

7

8

9

10

11

12

13

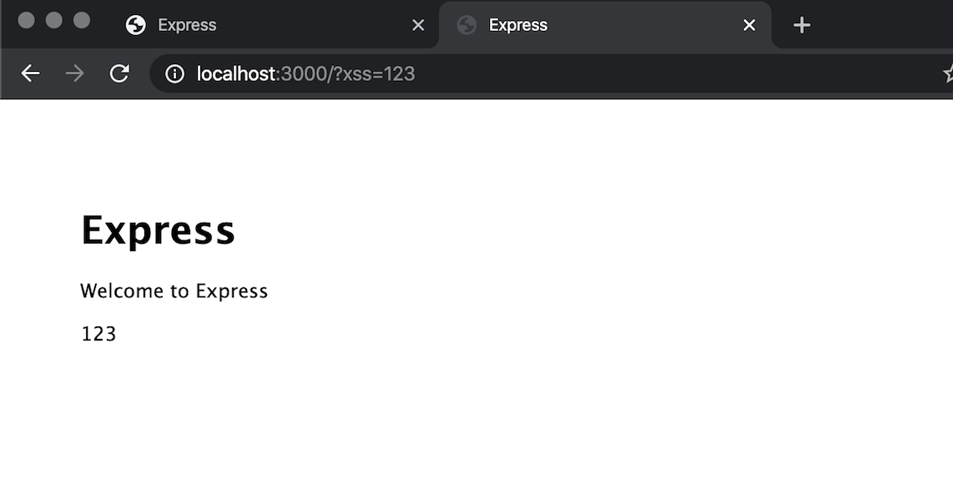

14

上面这两段代码,第一段是路由,第二段是视图,作用是将 URL 中 xss 参数的内容显示在页面。我们可以在本地演示下,比如打开http://localhost:3000/?xss=123这个链接,这样在页面中展示就是“123”了(如下图),是正常的,没有问题的。

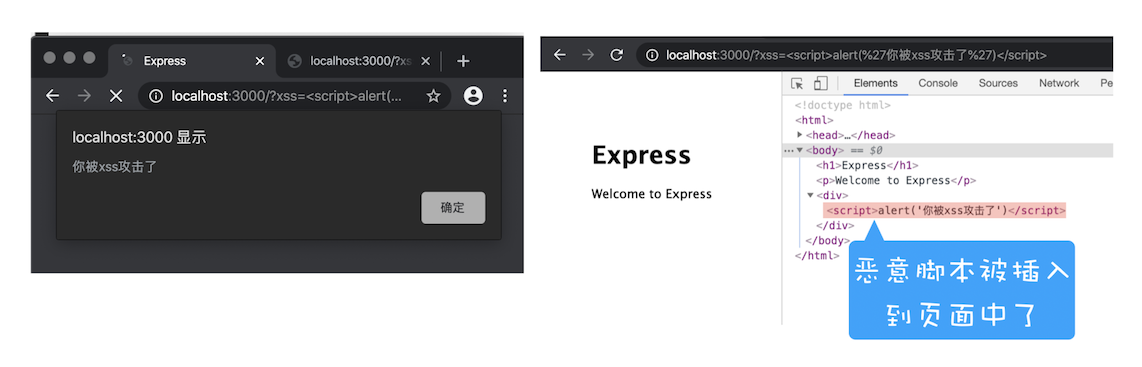

但当打开http://localhost:3000/?xss=<script>alert('你被 xss 攻击了')</script>这段 URL 时,其结果如下图所示:

# 基于 DOM 的 XSS 攻击

TIP

基于 DOM 的 XSS 攻击是不牵涉到页面 Web 服务器的。具体来讲,黑客通过各种手段将恶意脚本注入用户的页面中,比如通过网络劫持在页面传输过程中修改 HTML 页面的内容,这种劫持类型很多,有通过 WiFi 路由器劫持的,有通过本地恶意软件来劫持的,它们的共同点是在 Web 资源传输过程或者在用户使用页面的过程中修改 Web 页面的数据。

# 如何阻止 XSS 攻击

- 服务器对输入脚本进行过滤或者转码,

- 利用 csp(内容安全策略)

实施严格的 CSP 可以有效地防范 XSS 攻击,具体来讲 CSP 有如下几个功能:

- 限制加载其他域下的资源文件,这样即使黑客插入了一个 JavaScript 文件,这个 JavaScript 文件也是无法被加载的;

- 禁止向第三方域提交数据,这样用户数据也不会外泄;

- 禁止执行内联脚本和未授权的脚本;

- 还提供了上报机制,这样可以帮助我们尽快发现有哪些 XSS 攻击,以便尽快修复问题。

- 使用 HttpOnly 属性

由于很多 XSS 攻击都是来盗用 Cookie 的,因此还可以通过使用 HttpOnly 属性来保护我们 Cookie 的安全。

通常服务器可以将某些 Cookie 设置为 HttpOnly 标志,HttpOnly 是服务器通过 HTTP 响应头来设置的,下面是打开 Google 时,HTTP 响应头中的一段:

set-cookie: NID=189=M8q2FtWbsR8RlcldPVt7qkrqR38LmFY9jUxkKo3-4Bi6Qu_ocNOat7nkYZUTzolHjFnwBw0izgsATSI7TZyiiiaV94qGh-BzEYsNVa7TZmjAYTxYTOM9L_-0CN9ipL6cXi8l6-z41asXtm2uEwcOC5oh9djkffOMhWqQrlnCtOI; expires=Sat, 18-Apr-2020 06:52:22 GMT; path=/; domain=.google.com; HttpOnly

# CSRF 攻击

TIP

CSRF 英文全称是 Cross-site request forgery,所以又称为“跨站请求伪造”,是指黑客引诱用户打开黑客的网站,在黑客的网站中,利用用户的登录状态发起的跨站请求。简单来讲,CSRF 攻击就是黑客利用了用户的登录状态,并通过第三方的站点来做一些坏事。

接口如下:

#同时支持POST和Get

#接口

https://time.geekbang.org/sendcoin

#参数

##目标用户

user

##目标金额

number

2

3

4

5

6

7

8

- 自动发起 Get 请求

<!DOCTYPE html>

<html>

<body>

<h1>黑客的站点:CSRF攻击演示</h1>

<img src="https://time.geekbang.org/sendcoin?user=hacker&number=100" />

</body>

</html>

2

3

4

5

6

7

- 自动发起 POST 请求

<!DOCTYPE html>

<html>

<body>

<h1>黑客的站点:CSRF攻击演示</h1>

<form

id="hacker-form"

action="https://time.geekbang.org/sendcoin"

method="POST"

>

<input type="hidden" name="user" value="hacker" />

<input type="hidden" name="number" value="100" />

</form>

<script>

document.getElementById("hacker-form").submit();

</script>

</body>

</html>

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

- 引诱用户点击链接

<div>

<img width=150 src=http://images.xuejuzi.cn/1612/1_161230185104_1.jpg> </img> </div> <div>

<a href="https://time.geekbang.org/sendcoin?user=hacker&number=100" taget="_blank">

点击下载美女照片

</a>

</div>

2

3

4

5

6

TIP

和 XSS 不同的是,CSRF 攻击不需要将恶意代码注入用户的页面,仅仅是利用服务器的漏洞和用户的登录状态来实施攻击。

# 如何防止 CSRF 攻击

- 利用好 Cookie 的 SameSite 属性

通常 CSRF 攻击都是从第三方站点发起的,要防止 CSRF 攻击,我们最好能实现从第三方站点发送请求时禁止 Cookie 的发送,因此在浏览器通过不同来源发送 HTTP 请求时,有如下区别:

- 如果是从第三方站点发起的请求,那么需要浏览器禁止发送某些关键 Cookie 数据到服务器;

- 如果是同一个站点发起的请求,那么就需要保证 Cookie 数据正常发送。

在 HTTP 响应头中,通过 set-cookie 字段设置 Cookie 时,可以带上 SameSite 选项,如下:

set-cookie: 1P_JAR=2019-10-20-06; expires=Tue, 19-Nov-2019 06:36:21 GMT; path=/; domain=.google.com; SameSite=none

SameSite 选项通常有 Strict、Lax 和 None 三个值。

- Strict 最为严格。如果 SameSite 的值是 Strict,那么浏览器会完全禁止第三方 Cookie。简言之,如果你从极客时间的页面中访问 InfoQ 的资源,而 InfoQ 的某些 Cookie 设置了 SameSite = Strict 的话,那么这些 Cookie 是不会被发送到 InfoQ 的服务器上的。只有你从 InfoQ 的站点去请求 InfoQ 的资源时,才会带上这些 Cookie。

- Lax 相对宽松一点。在跨站点的情况下,从第三方站点的链接打开和从第三方站点提交 Get 方式的表单这两种方式都会携带 Cookie。但如果在第三方站点中使用 Post 方法,或者通过 img、iframe 等标签加载的 URL,这些场景都不会携带 Cookie。

- 而如果使用 None 的话,在任何情况下都会发送 Cookie 数据。

验证请求来源 referer 和 origin

CSRF Token

# 浏览器缓存

TIP

web 缓存种类: 数据库缓存,CDN 缓存,代理服务器缓存,浏览器缓存。

← JavaScript 基础 GIT →